منذ أسابيع قليلة، اجتزت OSCP بدرجة 110/110 بعد اختبار استغرق 24 ساعة، وإليك الصيغة التي اتبعتها والتي نأمل أن تساعد شخصًا ما على اجتياز الاختبار من خلال “المحاولة بشكل أكثر ذكاءً”.

متطلبات:

- معرفة برمجة Bash/Python/C (لتعديل وقراءة التعليمات البرمجية)

- اشتراك PEN-200

- المحاولة بجهد أكبر (هذا شعارهم لسبب ما)

- التعطش للمعرفة (للاستمتاع بالعملية)

سأخبرك أولاً بخلفيتي للحصول على فكرة عن الوضع الذي وقفت فيه قبل حضور الدورة. لقد قمت بإجراء eJPT قبل عامين ووجدت الأمر صعبًا بعض الشيء (أعلم ذلك أليس كذلك؟). منذ أن عملت كمحلل في SOC ولم يكن لدي أي تعرض للهجوم في مجال الأختراق.

دعنا ندخل في مراحل التعلم (لا تتردد في ترتيب الأشياء بما يتناسب مع أسلوب التعلم الخاص بك)

- محتوى وتمارين PDF: هذا هو المكان الذي تتعلم فيه وتمارس أساسيات OSCP. قم بجميع التمارين وافهم لماذا وكيف تعمل. قم بتدوين ملاحظات حول جميع التقنيات التي تعلمتها من الدورة/التمارين التي تكون وصفية بما يكفي لشخص آخر لنسخها ولصقها ومتابعتها .

- مختبرات PWK: محاكاة للصناعة تقريبًا مثل الشبكات حيث يمكنك تطبيق ما تعلمته. لا بأس في تلقي التلميحات، فقد استغرق الأمر أكثر من 15 صندوقًا لفهم عقلية المهاجم. تدوين الملاحظات عن كل ما تعلمته .

- إثبات الممارسة الواقعية: اختارت OFFSEC آلات مستقلة لمزيد من التدريب. هذا هو المكان الذي تقوم فيه بضبط منهجيتك وممارسة منهجيتك حتى تصل إلى الذاكرة العضلية .

- اختبارات وهمية: OSCP A وB وC لاختبار موقعك بعد كل الاستعدادات. افعل ذلك مرات لترى أين تقف. احتفظ باثنتين حتى الأسبوع الذي يسبق الامتحان حتى تشعر أن الامتحان أيضًا مجرد محاكاة. قم بإجراء مجموعة واحدة أثناء إنشاء التقرير. دون ملاحظات.

النصائح والحيل

- تدوين الملاحظات، عن كل شيء جديد تتعلمه خطوة بخطوة حتى تتمكن فقط من النسخ واللصق وتحقيق النتائج المرجوة.

- قم بترتيب الملاحظات بحيث لا يستغرق الأمر أكثر من 5 ثوانٍ للعثور على شيء ما.

- تدرب على التمحور، واستخدم ligolo-ng لتسهيل الأمور ولكن تدرب على Chisel للوصول إلى البروتات المحمية بجدار الحماية.

- استخدم RUSTSCAN لفحص البروتات وهو أسرع بكثير من NMAP.

rustscan -t 2500 -b 1000 --ulimit 65000 -a 192.168.248.52 -- -A -oA /out/1

- تدرب على التعداد حتى تصل ذاكرتك العضلية وتحقق من كل زاوية.

- احتفظ بـ HTTP للتحقق من الوصول الأولي كملاذ أخير وابدأ بالفواكه المعلقة المنخفضة مثل SMB أو FTP.

- إذا كنت تتمتع بمنهجية قوية لنشر كلمات المرور، فإن CME هو ملك الرش طالما أنك تحافظ على تنظيم كلمات المرور وأسماء المستخدمين.

- قم بتحسين منهجيتك بعد كل مربع، إذا كنت تريد تنفيذ المربع مرة أخرى، فيجب أن تكون منهجيتك المكررة قادرة على العثور على الوصول الأولي وPE.

مثال:

يتم توجيه الوصول الأولي من خلال بيانات الاعتماد الموجودة في الكود المصدري لتطبيق الويب – المنهجية: التحقق من الكود المصدري لتطبيق الويب بحثًا عن أسماء المستخدمين/كلمات المرور

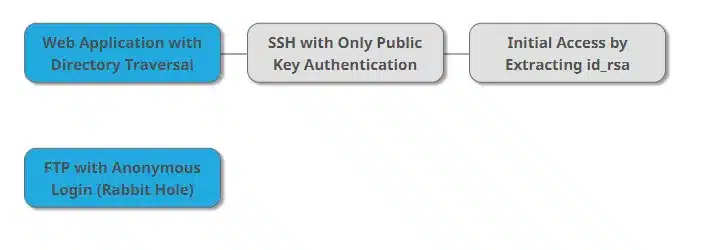

تعامل مع كل نتيجة مثيرة للاهتمام باعتبارها عقدة وبعد التعداد حاول ربط العقد التي ستمنحك الوصول الأولي/PE، واحترس أيضًا من rabbit holes 🙂

نصائح اضافية

- PG + PWK لقد صنعت حوالي 80 صندوقًا، وسيكون هذا مختلفًا من شخص لآخر. أفضل طريقة لمعرفة ذلك هي أنه يجب أن تكون قادرًا على إنشاء خط أساسي لما هو طبيعي عندما ترى مربع Windows/Linux.

- لا بأس أن تأخذ تلميحات طالما تمت إضافتها إلى منهجيتك، ولكن الجزء الأكثر أهمية هو استكشاف الأخطاء وإصلاحها عندما لا تسير الأمور في طريقك، قم بذلك بنفسك. سيوفر لك في الامتحان.

- يجب اختبار جميع التقنيات التي تعلمتها من الصناديق وتجهيزها ببديل إن أمكن، بحيث تقضي وقتًا فقط في اكتشاف أشياء جديدة.

- تكون الشاشة الإضافية مفيدة دائمًا حتى تتمكن من فتح KALI في واحدة وملاحظاتك وإجراء الأبحاث في أخرى.

- استخدم الأسماء المستعارة لـ KALI على أكمل وجه حتى لا تضطر إلى كتابة الكثير من الأوامر المتكررة وتوفير الوقت.

- احتفظ بمجلدين منفصلين لأدوات Windows وLinux التي تستخدمها، مثل PEAS وLigolo Agents وShells.

- لقد قمت بإنشاء ورقة Google تحتوي على أوامر مشتركة مع متغيرات RHOST/RPORT وLHOST/LPORT.

- لا تخجل من أتمتة بعض الأشياء أو استخدام البرامج النصية المؤتمتة بالفعل.

- حافظ على نشاط عقلك في اليوم السابق للامتحان لأنه سيساعدك على عدم تفويت الأشياء الصغيرة المهمة.

- لا تنس أن تأخذ الكثير من فترات الراحة.

أخيرًا وليس آخرًا، لا تتخلى عن التدريب والتدريب والتدريب. حصلت على هذا!!!