سنقوم بتغطية المواضيع التالية في دليل المبتدئين في الأمن السيبراني :

- ما هو الأمن السيبراني والفضاء السيبراني

- المصطلحات ومصطلحات الأمن السيبراني

- مجالات الأمن السيبراني

- نماذج الشبكات

- شهادات الأمن السيبراني

- التهديدات السيبرانية

ماذا يعني مصطلح “Cyber”؟

تعني كلمة “Cyber” أي شيء رقمي. ويمكن أن تكون هذه الأجهزة هي التي تقوم بالحسابات الرقمية. وأي شيء مرتبط بالإنترنت يندرج ضمن فئة “Cyber“.

ما هو حجم الفضاء الإلكتروني؟

في حين لا ينبغي الخلط بين الفضاء الإلكتروني والإنترنت، فإن المصطلح يستخدم لتمثيل الهويات أو الأحداث التي تجري في عملية الاتصال نفسها. على سبيل المثال، فكر في موقع ويب، فهو موجود أيضًا في الفضاء الإلكتروني. التفاعلات الاجتماعية سواء قمت بنشر منشور أو تحميل صورة أو حتى مشاركة رسالة، كل هذه التفاعلات الاجتماعية موجودة في الفضاء الإلكتروني وهذا الفضاء الإلكتروني يتوسع ليس في دقائق ولكن في ثوانٍ. تحدث كل هذه الأحداث ليس في مواقعها المادية ولكن “في الفضاء الإلكتروني”. يمكنك رؤية صورة أدناه تتكون من أجهزة رقمية مختلفة متصلة عبر الإنترنت. كل اتصالاتهم موجودة في الفضاء الإلكتروني.

ما هو الأمن السيبراني؟

يستخدم مصطلح الأمن السيبراني للإشارة إلى الأمان الذي توفره الخدمات عبر الإنترنت لحماية معلوماتك عبر الإنترنت

• يشير الأمن السيبراني إلى التقنيات والعمليات المصممة لحماية أجهزة الكمبيوتر والشبكات والبيانات من الوصول غير المصرح به والثغرات الأمنية والهجمات التي يتم تنفيذها عبر الإنترنت من قبل مجرمي الإنترنت

• على الرغم من أن الأمن السيبراني مهم لأمن الشبكات والبيانات والتطبيقات

الحاجة إلى الأمن السيبراني:

• يعد الأمن السيبراني ضروريًا لأنه يساعد في تأمين البيانات من التهديدات مثل سرقة البيانات أو إساءة استخدامها، كما يحمي نظامك من الفيروسات

• مع تزايد عدد الأشخاص المتصلين بالإنترنت، تتزايد أيضًا التهديدات الأمنية التي تسبب أضرارًا جسيمة.

المصطلحات والمصطلحات الأمنية

الأمن مقابل أمن المعلومات:

يمكن أن يكون الأمن أي أمن مادي، ويشمل كل شيء في مجال الأمن، ويمكن أن يكون أمن المعلومات أي أمن رقمي ويقتصر على المعلومات.

أمن المعلومات مقابل أمن الشبكات:

أمن المعلومات (IT) هو مجال أوسع، فهو يشمل الويب والشبكات وكل ما يتعلق بتكنولوجيا المعلومات، ويقتصر أمن الشبكات على الشبكة. ويشمل أمن النظام أمن الأجهزة مثل الهواتف المحمولة وأجهزة الكمبيوتر وما إلى ذلك.

الأمن السيبراني مقابل أمن تكنولوجيا المعلومات:

يتضمن الأمن السيبراني الأمن الرقمي وأمن تكنولوجيا المعلومات يشمل الأمن السيبراني ويتضمن أيضًا الأمن المادي للأنظمة، حيث لا يتضمن الأمن السيبراني الأمن المادي للأنظمة.

مجالات الأمن السيبراني

وفيما يلي مجالات الأمن السيبراني:

- أنظمة التحكم في الوصول ومنهجيتها Access Control Systems and Methodology

- الاتصالات وأمن الشبكات Telecommunications and Network Security

- تخطيط استمرارية الأعمال وتخطيط التعافي من الكوارث Business Continuity Planning and Disaster Recovery Planning

- ممارسات إدارة الأمن Security Management Practices

- هندسة الأمن والنماذج Security Architecture and Models

- القانون والتحقيق والأخلاق Law, Investigation, and Ethics

- أمن تطوير التطبيقات والأنظمة Application and Systems Development Security

- التشفير Cryptography

- أمن عمليات الكمبيوتر Computer Operations Security

- الأمن المادي Physical Security

1- أنظمة التحكم في الوصول ومنهجيتها:

الغرض الرئيسي من الأمن السيبراني هو حماية بياناتك. لذا سنتعرف أولاً على المزيد حول البيانات وما هي أنظمة التحكم في الوصول المختلفة ومنهجياتها.

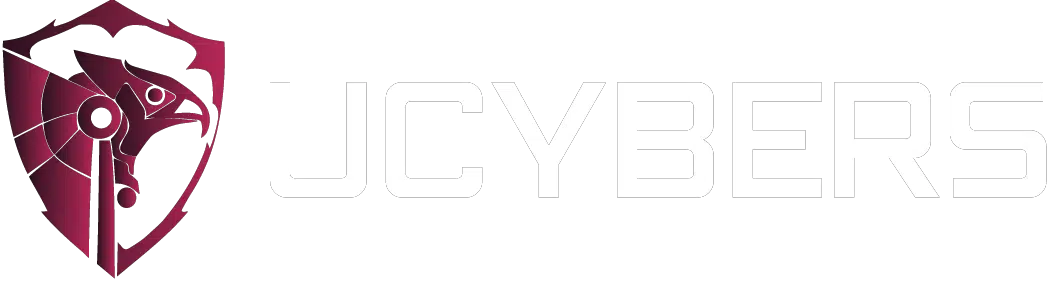

الأبعاد الستة لتقييم جودة البيانات:

بجودة البيانات Data Quality (DQ) هو مصطلح معترف به يستخدم لوصف سمة البيانات التي يمكن تقييمها أو قياسها وفقًا لمعايير محددة من أجل قياس جودة البيانات.

الأبعاد الأساسية الستة لجودة البيانات هي:

1. الاتساق Consistency

2. الاكتمال Completeness

3. الصحة Correctness

4. إمكانية الوصول Accessibility

5. التوقيت Timeliness

6. الدقة Accuracy

حالات البيانات:

إن فهم الحالات المختلفة للبيانات الرقمية قد يكون مفيدًا لك في اختيار أنواع مختلفة من تدابير الأمان وتقنيات التشفير التي يجب تطبيقها على البيانات. سنناقش هنا ثلاث حالات للبيانات.

1- البيانات في حالة السكون/التخزين:

تشير البيانات الساكنة إلى البيانات التي تم تخزينها على نوع ما من الوسائط المادية أو وسائط النسخ الاحتياطي مثل البيانات المخزنة على الأقراص الصلبة أو حتى في الأجهزة المحمولة. ما يجعل البيانات الساكنة هي البيانات في شكل غير نشط ولا يتم نقلها أو معالجتها حاليًا.

2- البيانات أثناء الحركة/الانتقال:

المرحلة الثانية من البيانات هي الحركة. البيانات المتحركة هي تلك التي يتم نقلها حاليًا عبر شبكة أو تتواجد على الـ RAM للكمبيوتر جاهزة للقراءة أو التحديث أو المعالجة. يمكن أن تكون رسائل بريد إلكتروني أو بيانات يتم نقلها عبر FTP أو SSH.

3- البيانات قيد المعالجة:

المرحلة الثالثة للبيانات هي مرحلة المعالجة أو الاستخدام. لا يتم تخزين هذه الحالة من البيانات بشكل سلبي على وسيط تخزين. هذه هي البيانات التي تتم معالجتها بواسطة تطبيق واحد أو أكثر. هذه هي البيانات التي يتم إنشاؤها أو تحديثها أو إضافتها أو مسحها حاليًا.

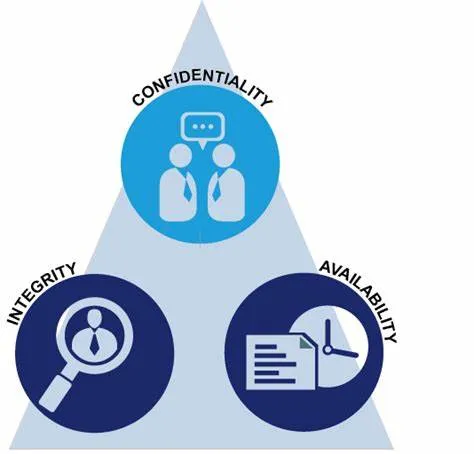

CIA (السرية – النزاهة – التوفر)

تُعرف أيضًا ثلاثية السرية والنزاهة والتوافر باسم CIA triad، وهي نموذج مصمم لتوجيه سياسات أمن المعلومات داخل المؤسسة. وسنتناول كلًا من الثلاثة بمزيد من العمق.

1-السرية Confidentiality :

• يضمن أن يتم الوصول إلى الأصول المتعلقة بالكمبيوتر فقط من قبل الأطراف المصرح لها، والتي تسمى أحيانًا بالسرية Confidentiality أو الخصوصية privacy

تم اتخاذ إجراءات لمنع وصول المعلومات الحساسة إلى الأشخاص الخطأ والتأكد من أن الشخص المصرح له يمكنه الوصول إليها.

• التقنية المستخدمة هي التشفير Encryption

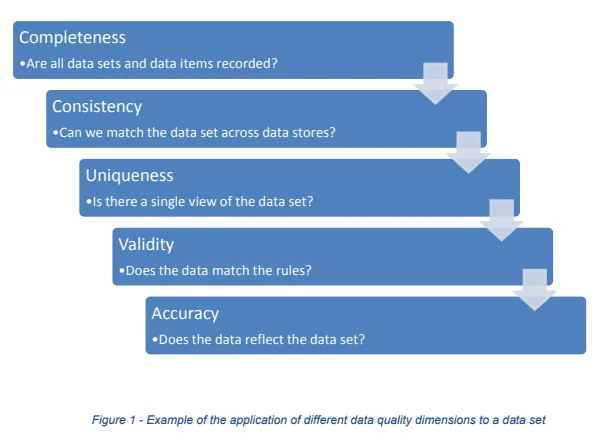

التشفير لضمان السرية:

BitLocker هو تشفير على مستوى القرص/محرك الأقراص. لا يمكننا تطبيق BitLocker على الملف.

لنفترض أننا نريد كلمة “HELLO”، يمكننا تطبيق تقنية التشفير لاستبدال كل حرف من كلمة HELLO بالحرف المجاور له مثل استبدال حرف H بحرف I، واستبدال حرف E بحرف F، وهكذا، مما يجعل الكلمة غير ذات معنى. ثم نقوم بفك التشفير بنفس التقنية المستخدمة على الجانب الآخر.

يستخدم Windows نظام الملفات NTFS. يوجد نظام EFS (Encrypted File System) – تشفير على مستوى الملف . انقر بزر الماوس الأيمن على الملف (اضغط المحتويات باللون الأزرق).

مميزات EFS: هناك لونين يوضحان التشفير وفك التشفير.

تعتمد هذه العملية بالكامل على السياسات. للاحتفاظ بنسخة احتياطية من البيانات. عندما يستقيل أحد الموظفين، تقوم الشركة بتنسيق النظام مما يؤدي أيضًا إلى فقدان مفاتيح BitLocker وغيرها من الأشياء.

أنواع التشفير

هناك نوعان من التشفير : متماثل Symmetric وغير متماثل Asymmetric

1-التشفير المتماثل Symmetric Encryption :

- يستخدم نفس المفتاح لتشفير البيانات أو فك تشفيرها.

- فكر في تطبيق إدارة كلمات المرور على سطح المكتب. أدخل كلمة المرور الخاصة بك وسيتم تشفيرها باستخدام مفتاحك الشخصي ( اعتبرها كلمة مرور). عند استرداد البيانات، يتم استخدام نفس المفتاح لفك تشفير البيانات

2-التشفير غير المتماثل Asymmetric Encryption :

- يستخدم زوجًا من المفتاح الخاص Private key والمفتاح العام Public Key

- يمكن لأي مفتاح تشفير البيانات، لكن لا يمكن لمفتاح واحد فك تشفير البيانات التي تم فك تشفيرها. لفك التشفير، تحتاج إلى المفتاح المقترن.

- •يتم استخدام التشفير غير المتماثل Asymmetric Encryption لأشياء مثل Transport Layer Security (TLS) المستخدم في HTTPS وتوقيع البيانات data signing

عناصر التحكم في الوصول:

تعمل عناصر التحكم في الوصول على مصادقة الأفراد وتفويضهم للوصول إلى المعلومات التي يُسمح لهم برؤيتها واستخدامها

- شيء تعرفه — (تعرف كلمات المرور)

- شيء ما أنت عليه — (مسح حيوي)

- شيء لديك — (بطاقة الصراف الآلي)

- شيء تفعله – (أسلوب التوقيع)

سلامة البيانات:

2. النزاهة Integrity:

تعني أنه لا يمكن تعديل الأصول إلا من قبل الأطراف المصرح لها أو بالطرق المصرح بها فقط. تضمن أن تكون المعلومات بتنسيق صحيح ودقيق لأغراضها الأصلية. تتضمن الحفاظ على اتساق البيانات ودقتها وموثوقيتها طوال دورة حياتها بالكامل.

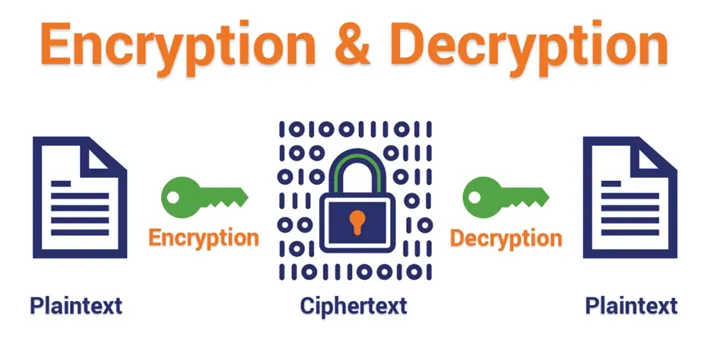

التقنية المستخدمة هي Hash

Hash: آلة حاسبة للتجزئة تأخذ ملفًا كمدخل وتطبق عليه خوارزمية. الغرض من التجزئة هو إظهار أن الملف الأصلي لم يتم تعديله.

3. توفر البيانات Availability:

وهذا يعني أن الأصول متاحة للأطراف المصرح لها في الأوقات المناسبة. توفر عالٍ (99.9%) حيث يكون معدل الخطأ 0.1%، وعند زيادة وقت التشغيل إلى 99.999 ومعدل الخطأ 0.0001. يتم تنفيذه باستخدام طرق مثل صيانة الأجهزة وتصحيح البرامج وتحسين الشبكة.

أحد الأمثلة الكلاسيكية لفقدان التوفر بسبب جهة ضارة هو هجوم Denial of Service Attack (DOS).

اتفاقية مستوى الخدمة Service Level Agreement (SLA): هي وثيقة ملزمة. وهي عبارة عن التزام بين مزود الخدمة والعميل. يتم الاتفاق بين مزود الخدمة ومستخدم الخدمة على جوانب معينة من الخدمة – الجودة والتوافر والمسؤوليات. إذا لم يستلم مستخدم الخدمة الملفات في الوقت المحدد، فسيتم تغريم مزودي الخدمة.

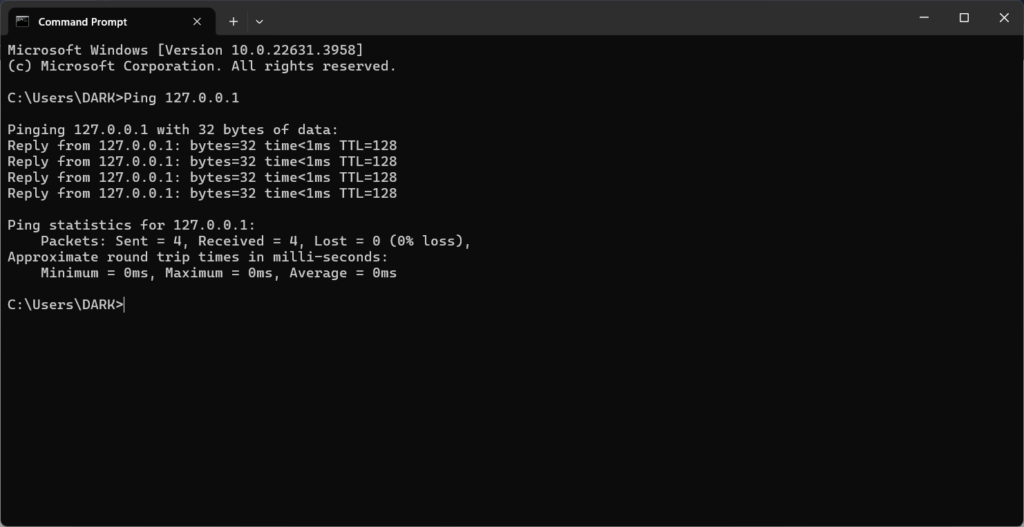

قبل مناقشة أنواع هجمات الحرمان من الخدمة (DOS)، دعونا نلقي نظرة على الأمر Ping .

أمر Ping:

• Ping هي أداة مساعدة لإدارة شبكات الكمبيوتر تستخدم لاختبار إمكانية الوصول إلى host على شبكة الإنترنت. طريقة بسيطة للتحقق من قدرة الكمبيوتر على الاتصال عبر الشبكة بجهاز كمبيوتر آخر أو جهاز شبكة

- Ping 127.0.0.1 (127.0.0.1 is a loopback address)

أنواع هجمات DOS :

سوف نناقش بعض هجمات DOS

1- Ping of Death

2- Ping of Flood

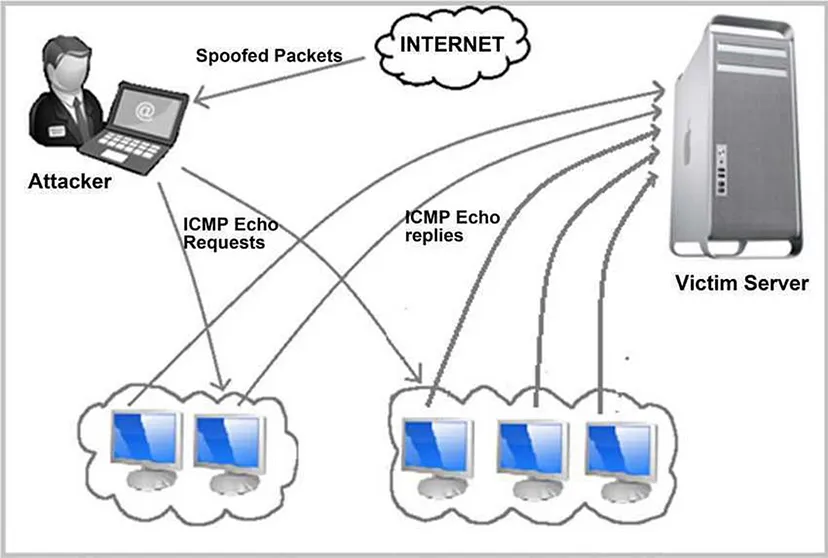

3-Smurf Attack

4-Fraggle Attack

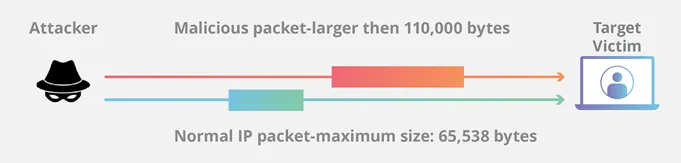

1-Ping of Death:

هجوم Ping of Death هو هجوم Denial of Service (DoS)، حيث يهدف المهاجم إلى تعطيل جهاز مستهدف عن طريق إرسال حزمة أكبر من الحجم الأقصى المسموح به، مما يتسبب في تجميد الجهاز المستهدف أو تعطله.

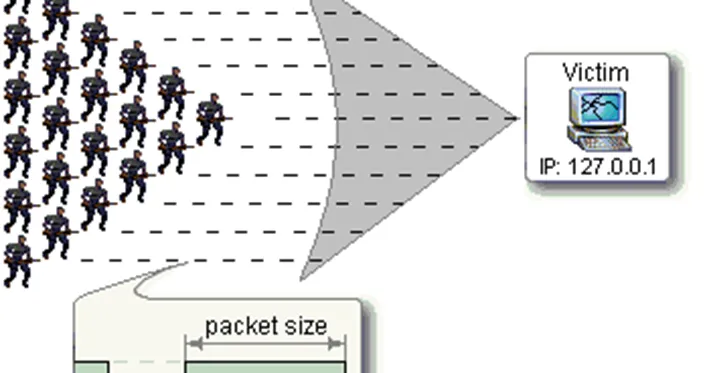

2-Ping of Flood:

Ping flood، المعروف أيضًا باسم ICMP flood، هو هجوم Denial of Service (DoS) الشائع حيث يقوم المهاجم بإسقاط جهاز كمبيوتر الضحية عن طريق إغراق الجهاز بطلبات ICMP echo، والمعروفة أيضًا باسم pings. مثال: Education Board Website.

Fraggle Attack:

Fraggle attack هو نوع من هجمات (DOS)، حيث يقوم المهاجم بإرسال عدد كبير من حركة spoofed UDP traffic إلى عنوان router’s broadcast داخل الشبكة.

ملاحظة:

ظهر أول فايروس معروف في عام 1971 وتم تسميته بـ ” Creeper Virus “. تم حذف الفايروس في النهاية باستخدام برنامج معروف باسم ” The Reaper “، ولكن من المهم ملاحظة أن The Reaper كان في الواقع فيروسًا بحد ذاته.

الاتصالات وأمن الشبكات:

• يركز على الاتصالات والبروتوكولات وخدمات الشبكة والثغرات المحتملة المرتبطة بكل منها. ويتضمن الممارسات والسياسات المتبعة لمنع ومراقبة الوصول غير المصرح به وإساءة استخدام شبكة الكمبيوتر والموارد التي يمكن الوصول إليها عبر الشبكة.

• البروتوكولات:

بروتوكولات الشبكة هي مجموعة من القواعد التي تحكم تبادل المعلومات بطريقة سهلة وموثوقة وآمنة. هناك ثلاثة أنواع من بروتوكولات الشبكة والتي يتم توضيحها أدناه:

- TCP/IP

- OSI Model

- CISCO Hierarchical Model

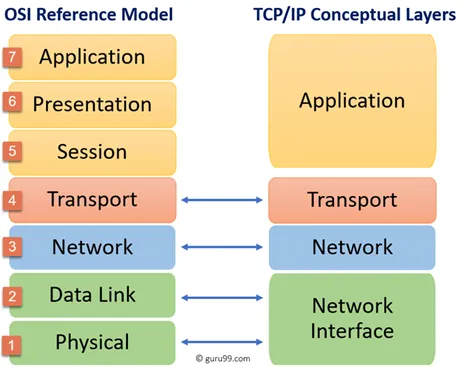

TCP/IP VS OSI Model

يعد نموذجا TCP/IP وOSI أكثر بروتوكولات الشبكات استخدامًا. والفرق الرئيسي بينهما هو نموذج OSI المفاهيمي، حيث يعد TCP/IP نموذجًا عمليًا يستخدم لإنشاء اتصال آمن والتواصل عبر الشبكة.

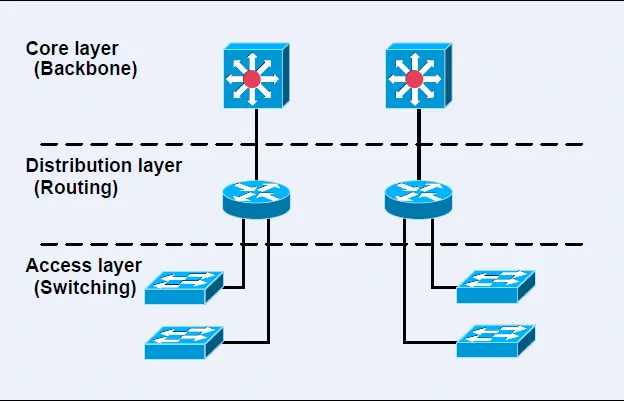

نموذج سيسكو الهرمي:

طورت شركة سيسكو نموذجًا هرميًا ثلاثي الطبقات لتصميم بنية تحتية موثوقة. تتمتع كل طبقة من طبقاتها بوظائفها وميزاتها الخاصة التي تساعد في تقليل تعقيد الشبكة.

1- طبقة الوصول Access Layer :

التحكم في وصول المستخدمين ومجموعات العمل إلى الموارد على الشبكة. تتضمن هذه الطبقة عادةً switches في layer 2.

2- طبقة التوزيع Distribution Layer :

يعمل كنقطة اتصال بين طبقة الوصول access layer والطبقة الأساسية core layer. تتكون هذه الطبقة عادةً من switches متعددة الطبقات.

3- الطبقة الأساسية Core Layer :

تُعرف هذه الطبقة أيضًا باسم Backbone layer، وهي مسؤولة عن نقل كميات هائلة من الـ traffic بسرعة.

التخطيط للطوارئ:

- الاستجابة للحوادث IR(Incident Response) – مشكلة منخفضة المستوى، هناك العديد من المشاكل، والخطوة الأولى هي تحديد المشكلة، والاحتواء، والتحقيق (forensics)، وإجراء الاصلاحات، وإعداد التقارير (document)

- التعافي من الكوارث DR(Disaster Recovery): القضايا رفيعة المستوى، والاضطرابات الكبرى، مثل الفيضانات والزلازل.

- تخطيط استمرارية الأعمال BCP(Business Continuity Planning): عندما يتم تدمير كل شيء في الكارثة، فكيف يمكن الاستمرار في العمل؟

القوانين والتحقيقات والأخلاقيات

• أحد مجالات الأمن السيبراني الأكثر إثارة للاهتمام هو القانون والتحقيق والأخلاق. وكما يوحي الاسم، فإن مجال الأمن السيبراني هذا يغطي القضايا القانونية المرتبطة بأمن الحاسوب.

التشفير

تعد تقنية التشفير واحدة من أكثر تقنيات الأمن السيبراني استخدامًا على نطاق واسع اليوم، حيث تم تصميم مجال أمان التشفير لمساعدتك على فهم كيفية استخدام التشفير ومتى تستخدمه.

كان الغرض من هذه المقالة هو تزويدك بمقدمة سريعة ودليل للبدء في أساسيات الأمن السيبراني. لا تتردد في التجربة.