إذا كنت تعمل على أجهزة الكمبيوتر الشخصية أو الهواتف الذكية، فمن المحتمل أن تكون قد فقدت بيانات قيمة بسبب عطل في النظام أو هجوم إلكتروني. لحماية بياناتك من هذه المخاطر، من المهم إنشاء نسخة أحتياطية لها. ومن خلال هذا المقال، سنتعرف على كيفية عمل نسخة احتياطية من بياناتك على TERMUX أو KALI LINUX.

TERMUX

Termux هو محاكي الطرفية لنظام Android، يسمح للمستخدمين بتثبيت الأدوات الأساسية والتطبيقات الخاصة بنظام لينكس مباشرة على هواتفهم الذكية. يمكن استخدام Termux لعمل نسخة احتياطية من بياناتك، والتالي هي الخطوات:

كالي لينكس هي توزيعة لينكس قوية ومتخصصة في الأمن السيبراني، وتعد أداة قوية لاختبار الاختراق والاستطلاع الأمني.

Dark

1 . تثبيت Termux

يمكن تحميل Termux من Google Play أو من متجر F-Droid. بمجرد تحميل التطبيق، ستكون جاهزًا للاستخدام.

pkg install tar rsync

يعد كالي لينكس من أفضل التوزيعات للمهنيين في مجال الأمن السيبراني، حيث يوفر لهم مجموعة واسعة من الأدوات والبرامج المتخصصة في اختبار الثغرات ونقاط الضعف في الأنظمة والتطبيقات!

Dark

2 . تثبيت أدوات النسخ الاحتياطي

Termux يحتوي على العديد من الأدوات الخاصة بالنسخ الاحتياطي، مثل tar وrsync. يمكن تثبيت هذه الأدوات عن طريق إدخال الأمر التالي:

tar -czvf /sdcard/backup.tar.gz /data/data

3 . إنشاء نسخة احتياطية

بمجرد تثبيت أدوات النسخ الاحتياطي، يمكنك إنشاء نسخة أحتياطية من بياناتك عن طريق الأمر التالي:

ستتم إنشاء نسخة احتياطية في مجلد “sdcard” على هاتفك الذكي.

KALI LINUX

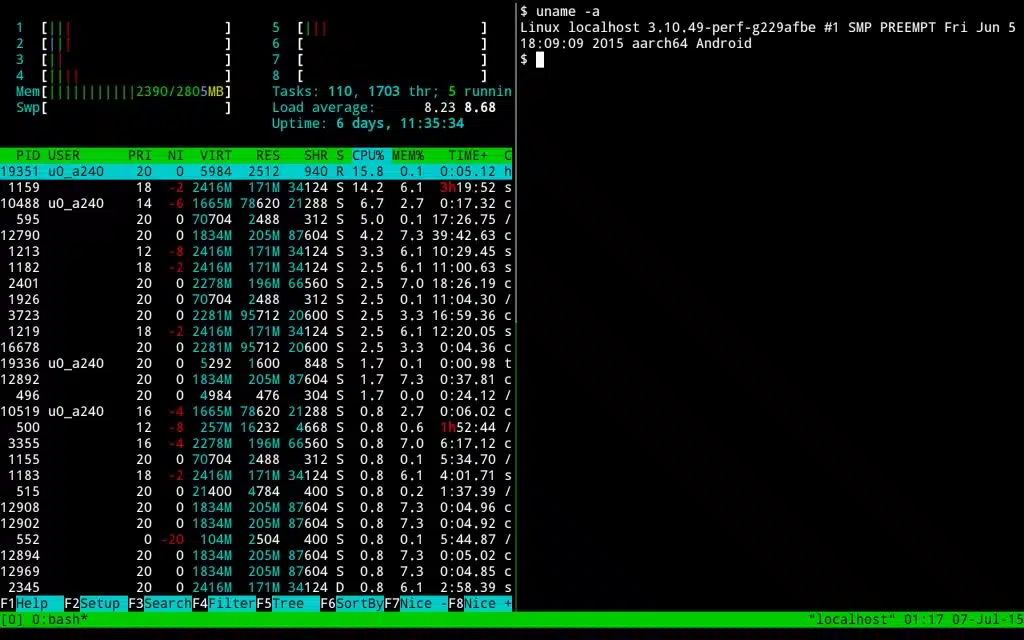

Kali Linux هو نظام تشغيل لينكس مخصص للاختبار الأمني واختبار الاختراق. يمكن استخدام Kali Linux لعمل نسخة احتياطية من بياناتك أيضًا. وفيما يلي الخطوات:

1. تثبيت Kali Linux

يمكن تثبيت Kali Linux على جهاز الكمبيوتر الخاص بك، أو يمكنك استخدام Kali Linux Live USB لتشغيله على الكمبيوتر الخاص بك دون الحاجة إلى تثبيته. يمكن تنزيل Kali Linux من موقعه الرسمي.

2. تثبيت أدوات النسخ الاحتياطي

Kali Linux يحتوي على العديد من الأدوات الخاصة بالنسخ الاحتياطي، مثل dd و rsync و tar. يمكن تثبيت هذه الأدوات عن طريق إدخال الأمر التالي:

sudo apt-get install dd rsync tar

3. إنشاء نسخة احتياطية

يمكنك إنشاء نسخة احتياطية من بياناتك باستخدام أداة dd. على سبيل المثال، إذا كنت تريد إنشاء نسخة احتياطية لمحرك الأقراص الثابتة الخاص بك، يمكنك استخدام الأمر التالي:

sudo dd if=/dev/sda of=/mnt/backup/sda-backup.img

يتم إنشاء ملف صورة “sda-backup.img” في المجلد “backup” على جهاز الكمبيوتر الخاص بك.

بهذا الشكل، يمكنك الحفاظ على بياناتك المهمة في حالة حدوث أي خلل مفاجئ في جهاز الكمبيوتر الخاص بك. يمكنك استخدام هذه النسخة الاحتياطية لاستعادة البيانات في حالة فقدانها أو تلفها بسبب عطل في القرص الصلب.

يجب عليك أن تكون حذرا عند استخدام أدوات مثل dd، لأنها يمكن أن تتسبب في حذف البيانات أو تلفها إذا تم استخدامها بشكل غير صحيح. لذلك، يجب عليك الاطلاع على الوثائق والتعليمات الموجودة على الإنترنت قبل استخدام هذه الأداة.

كما يمكنك مشاهدة هذا الفيديو للفهم بشكل اوضح :