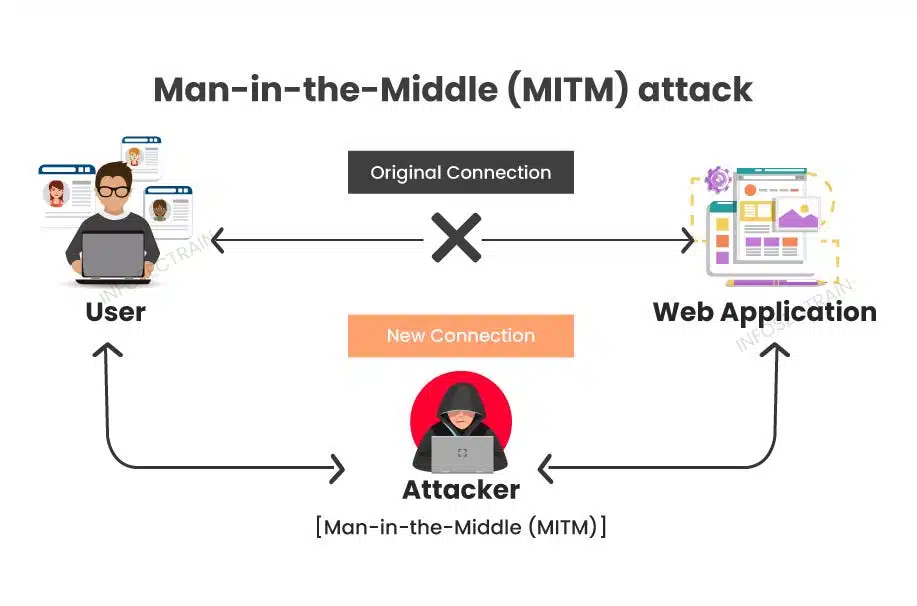

هجوم رجل في المنتصف (Man-in-the-Middle – MITM)

هجوم رجل في المنتصف هو أسلوب اختراق يتسلل فيه المهاجم بين طرفين متواصلين، مثل مستخدم وخدمة إلكترونية، دون أن يدرك أي منهما وجوده. يعتمد هذا الهجوم على اعتراض تدفق البيانات بين الطرفين لمراقبتها أو التلاعب بها، سواءً لسرقة معلومات حساسة ككلمات المرور أو البنوك، أو لإدخال تغييرات خفية تخدم أغراضاً غير مشروعة مثل تزوير المحتوى أو توجيه الاتصالات إلى وجهات ضارة. تعد هذه الهجمات تهديداً أمنياً خطيراً نظراً لصعوبة كشفها أثناء حدوثها، مما يستدعي اعتماد تدابير حماية مثل التشفير القوي ومصادقة الأطراف.

مراحل هجوم MITM بالتفصيل

1. مرحلة الأستطلاع والتجهيز:

في المرحلة التمهيدية، يقوم المخترق بجمع البيانات والمعلومات الأساسية حول الشبكة المستهدفة والأجهزة المتصلة بها ، والتي تشمل:

- عناوين (IP Addresses).

- عناوين (MAC Addresses).

- البروتوكولات المستخدمة مثل ( HTTP، HTTPS، FTP ) بالإضافة إلى بروتوكولات أخرى قد تكشف خلال العملية.

2. مرحلة اعتراض الأتصال والتنصت:

يعتمد المهاجم هنا على تقنيات مختلفة تسمح له إدخال نفسه كوسيط بين طرفين متفاعلين (مثل مستخدم وسيرفر). مما يمكّن الهاكر من مراقبة أو تعديل تدفق البيانات. تستخدم تقنيات متعددة لتحقيق ذلك، منها:

(أ) ARP Spoofing :

- يستغل المهاجم آلية عمل بروتوكول ARP المُستخدم لربط عناوين الـ ( IP Addresses ) بعناوين ( MAC Addresses ) للأجهزة. عن طريق إرسال استجابات خادعة إلى الأجهزة على الشبكة

- يوهم المخترق الأجهزة بأن جهازه هو الموجه الرئيسي (Gateway) للشبكة. مما يؤدي إلى تحويل تدفق البيانات عبر جهازه قبل وصولها إلى الوجهة المُعتادة. ليتمكن من مراقبتها أو تعديلها.

(ب) DNS Spoofing:

- يهدف هجوم DNS Spoofing إلى التحايل على نظام أسماء النطاقات (DNS) الذي يحوّل العناوين الوصفية (مثل www.ucybers.com) إلى عناوين (IP).

- يقوم المخترق باعتراض طلبات التحويل التي يرسلها المستخدم وإرجاع عنوان IP مزيف مرتبط بموقع وهمي يشبه الموقع الأصلي (كموقع بنك أو خدمة مشهورة). مما يخدع الضحية ويجعلها تتفاعل مع السيرفر الخبيث ظنّاً منها أنه شرعي

(ج) Wi-Fi Spoofing:

- ينشئ المهاجم نقطة WIFI مزيفة تحمل اسمًا مطابقًا لشبكة معروفة وموثوقة (مثل شبكة مقهى أو فندق).

- بمجرد اتصال الضحايا بهذه الشبكة الوهمية . يصبح جميع نشاطهم الرقمي (كعمليات الدخول إلى الحسابات أو المعاملات المالية) عرضةً للاعتراض والتسجيل من قبل المخترق. دون أن يلاحظوا أي مشكلة في اتصالهم.

3. مرحلة التحكم في تدفق البيانات:

بعد نجاح المخترق في التوسط في الاتصال، يصبح قادرًا على تنفيذ مجموعة من العمليات، مثل:

- مراقبة البيانات (Passive Monitoring):

تتبع جميع البيانات المتبادلة بين الضحية والسيرفر (كـ بيانات الاعتماد السرية مثل كلمات المرور، أو المعلومات الحساسة كتفاصيل البطاقات الائتمانية) دون إحداث تغيير فيها، عبر تقنيات التنصت السلبي. - التلاعب بالبيانات (Active Manipulation):

التدخل في محتوى البيانات أثناء نقلها، مثل:

– تغيير محتوى الرسائل (نصوص، صور، ملفات).

– تغيير المبالغ المالية في عمليات التحويل الإلكتروني.

– إدراج تعليمات برمجية مُضللة لتغيير سلوك التطبيقات. - حقن البرمجيات الخبيثة (Code Injection):

إدخال اكواد برمجية خبيثة (مثل أكواد JavaScript أو أوامر نظامية) ضمن تدفق البيانات الطبيعي، لتمكين هجمات لاحقة مثل:

– تنفيذ هجمات الاختراق المباشر (Exploitation).

– تثبيت برمجيات تجسسية (Spyware).

– تفعيل هجمات حجب الخدمة (DDoS).

4. مرحلة الاستغلال للأتصال المخترق:

بعد نجاح عملية الاعتراض، يمكن للمخترق توسيع نطاق هجومه عبر الآتي:

- اختطاف جلسات المستخدمين (Session Hijacking):

السيطرة على جلسات العمل النشطة للمستخدم (كجلسات دخول حسابات التواصل الاجتماعي أو البريد الإلكتروني) عن طريق سرقة معرفات الجلسة المُشفرة (كملفات تعريف الارتباط أو الرموز المُميزة)، مما يتيح له التنقل داخل الحساب كما لو كان المالك الأصلي. - إلغاء تشفير الاتصال (SSL Stripping):

التلاعب بإعدادات الاتصال الآمن بين الضحية والسيرفر لإجباره على استخدام بروتوكول HTTP غير المشفر بدلًا من HTTPS، مما يعرض البيانات المتبادلة (ككلمات المرور أو التفاصيل المالية) للقراءة المباشرة دون وجود طبقة حماية.

إجراءات الحماية من هجمات رجل في المنتصف (MITM):

تفعيل بروتوكولات التشفير المتقدمة (HTTPS):

الالتزام بزيارة المواقع التي تدعم تشفير HTTPS (مثل المواقع المالية أو منصات التواصل) لضمان حماية البيانات من التنصت أثناء انتقالها.

استخدام شبكات افتراضية خاصة (VPN):

تشفير كامل حركة المرور الرقمية بين جهازك والخوادم البعيدة عبر اتصال VPN، مما يعيق قدرة المهاجمين على فك تشفيرها أو اعتراضها.

تجنب شبكات الواي فاي غير الآمنة:

الابتعاد عن شبكات الواي فاي العامة غير الموثوقة، خصوصًا عند إجراء معاملات حساسة (كالدخول إلى الحسابات البنكية)، حيث تعد هذه الشبكات بيئة خصبة لعمليات التوسط.

مراقبة النشاط الشبكي:

فحص جداول العناوين الشبكية (مثل ARP Table) دوريًا للكشف عن أي عناوين IP أو MAC غير مألوفة قد تشير إلى محاولات تزوير، مع استخدام أدوات مراقبة الشبكة لاكتشاف الأنشطة المشبوهة.

تحديث الأنظمة والبرمجيات:

تحديث البرمجيات وأنظمة التشغيل بانتظام لترقيع الثغرات الأمنية التي قد تُستغل في هجوم رجل في المنتصف، وتشمل التحديثات تصحيحات الأمان في المتصفحات وأنظمة التشغيل.

التأكد من صحة المواقع الإلكترونية:

التحقق الدقيق من عناوين المواقع الإلكترونية (URL) لاكتشاف أي تلاعب في الأحرف أو استخدام نطاقات وهمية (مثال: amaz0n.com بدلًا من amazon.com)، مع تفعيل خواص التحقق من صحة الشهادات الأمنية (SSL Certificates) في المتصفح لتجنب الوقوع في فخ المواقع المزيفة.